Amigos, continuamos con la solución de los retos CTF iniciados en un anterior post.

A continuación pueden encontrar los enlaces a todos Posts relacionados:

- https://guidocutipa.blog.bo/retos-captura-bandera-ctf-parte1/

- https://guidocutipa.blog.bo/retos-captura-bandera-ctf-parte2/

- https://guidocutipa.blog.bo/retos-captura-bandera-ctf-parte3/

- https://guidocutipa.blog.bo/retos-captura-bandera-ctf-parte4/

Nivel 3

Reto: Forense 1

“Un peligroso delincuente esta pasando mensajes ocultos en los pdf que envia su complice en el extranjero. Puedes hacer un análisis, ya casi eres un hacker. ¿Encontraste tu bandera?”

Solución

Podríamos analizar el archivo con las herramientas hexedit o cat para encontrar la bandera, sin embargo la forma más sencilla es revisar las propiedades del archivo, ahí encontraremos la bandera.

Bandera: c47d187067c6cf9

Reto: Reversing 1

“Encontramos un archivo apk mientras revisabas recursos compartidos, por suerte lo guardamos ahora queremos saber que contiene. ¿Sera que puedes con el reto?. Existen varias herramientas para hacer ingeniería inversa a un archivo APK.”

Solución

Para poder realizar ingeniería inversa de un APK podemos utilizar una herramienta incluida en KALI linux, el comando para decompilar la app es el siguiente:

# apktool d reversing.apk

Después de ejecutar este comando se creará una carpeta, lo único que resta es buscar la bandera dentro del código fuente que se encuentra ubicado en el archivo:

Smali/com/mobshep/reverseengineer/Reverse_Engineering.smali

Bandera: 9yfdsj3md0lq75

Reto: Análisis de tráfico 2

“Estamos realizando un analisis de tráfico porque detectamos que alguien esta filtrando información confidencial y es tan grande la cantidad de informacion que encima la comprimieron protegido por contraseña, pero hallar el password es fácil para ti. Ayudanos a encontrar el password que nos ayude a tener acceso a nuestra bandera”

Solución

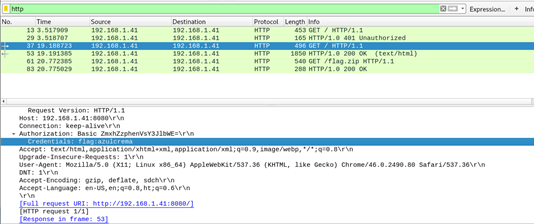

Abrimos el archivo con el programa wireshark, filtramos por el protocolo http. Una vez que tengamos el tráfico filtrado buscaremos 2 cosas un password y un archivo, el password lo podemos encontrar en el registro que contenga lo siguiente:

Basic ZmxhZzphenVsY3JlbWE=

Explorando este registro encontraremos que la contraseña es:

azulcrema

Después ubicamos un registro que contenga un archivo comprimido (ZIP), para exportarlo desde wireshark abrimos el menú file/export object/HTTP en la nueva ventana que aparece seleccionamos flag.zip y finalmente grabamos este archivo.

Desde el explorador de archivos procedemos a descomprimir el archivo la contraseña es azulcrema (la encontramos en el paso anterior), el contenido del archivo contiene el flag.

bander: IW{HTTP_BASIC_AUTH_IS_EASY}

Nivel 4

Reto: Crackeando el hash 5

“Nuestro gerente de recursos humanos acaba de darse cuenta que para pagar los sueldos necesita el password del usuario que tiene privilegios de administrador. Lastimosamente solo disponemos del archivo hashdump ¿Nos ayudarias a encontrar el password?”

Solución

Para poder descifrar los hashes podemos utilizar el método de la fuerza bruta, en Kali existe un wordlist que cuenta con cientos de contraseñas que podemos probar.

Primero copiaremos el archivo a la ubicación donde estemos trabajando:

# cp /usr/share/wordlists/rockyou.txt.gz ./

Extraemos su contenido con el comando gunzip

# gunzip rockyou.txt.gz

Usandola herramienta John The Ripper encontramos las contraseñas

# john --format=NT --rules -w=rockyou.txt hashdump.txt

El RID del usuario (500) pertenece a la cuenta de administración creada durante la instalación de Sistema Operativo Windows.

Reto: Web 2

“Los usuarios de la aseguradora SEGURITAS tienen loco al personal de sistemas con sus famosos cambios. Como si fueran a cambiar el mundo. Si eres astuto podrás acceder a la bandera que esta compreso y protegido con contraseña.”

“Un empleado de sistemas tiene una pista para ti. Su id de una popular red social es 0x5afa18273c14”

Solución

Cómo el número 0x5afa18273c14 está formato hexadecimal lo convertimos a decimal con un herramienta que esta en línea: https://www.binaryhexconverter.com/hex-to-decimal-converter

Como tenemos el ID lo buscamos en las redes sociales

https://twitter.com/100030193548308 https://www.facebook.com/100030193548308

En el cual encontramos fotografías del empleado difundiendo información critica de la empresa como que para archivos rar la contraseña debe ser un numero de longitud 5

Entonces se debe crackear el password del archivo rar, podríamos buscar un archivo que contenga toda la combinación de posibilidades de números de 5 dígitos sin embargo, se puede generar manualmente el archivo con la herramienta crunch:

# crunch 5 5 0123456789 -o fivenumberlist.txt

Explicación del comando crunch:

- 5 es la cantidad mínima de caracteres

- 5 es la cantidad máxima de caracteres

- 0123456789 son todos los caracteres que se utilizaran para combinar

- -o fivenumberlist.txt es el archivo donde se grabaran los datos generados

fivenumberlist.txt con tiene todas las combinaciones de números de 5 dígitos, ahora es necesario extraer el hash del archivo, dependiendo del formato utilizaremos alguna de estas herramientas:

- zip2john

- rar2john

El comando es el siguiente:

# /usr/sbin/rar2john 8dk0ske.rar > n4Web2Rar.hashes

8dk0ske.rar es el nombre del archivo comprimido que tiene contraseña.

Para encontrar la contraseña nuevamente recurrimos al método de fuerza bruta con la herramienta John The Ripper el comando es el siguiente:

# john --wordlist=fivenumberlist.txt --format=rar5 n4Web2Rar.hashes

Contraseña encontrada: 60372

Ahora con la contraseña abrimos el archivo comprimido, para finalmente encontrar la bandera que se encuentra un archivo de texto.

bandera: 8743b52063cd84097a65d1633f5c74f5