Todas las configuraciones que se describen a continuación se aplicaron en un servidor Ubuntu Server 18.04 que tenía instalado BIND9 versión 9.11.

Se propone realizar las siguientes acciones para mejorar la seguridad del servidor DNS:

- Analizar las Zonas del DNS

- Actualizar el Servidor DNS

- Ocultar la Versión del Servidor

- Restringir la Transferencia de Zona

- Deshabilitar la Recursión de DNS

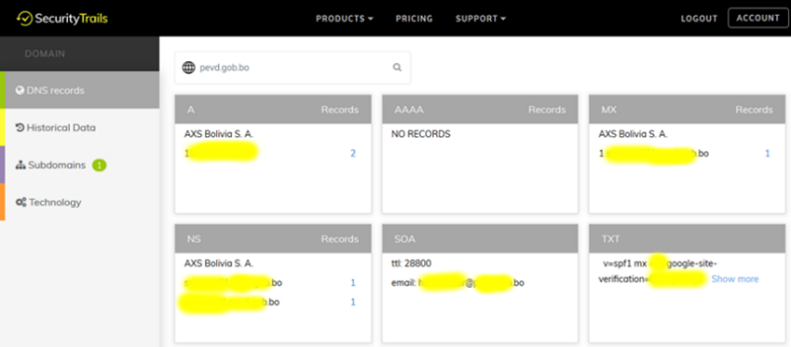

Analizar las Zonas del DNS

Mediante el sitio https://securitytrails.com, se pueden identificar los registros publicados por el DNS.

Este análisis permite identificar si existen registros desactualizados que estén publicados en el servidor DNS.

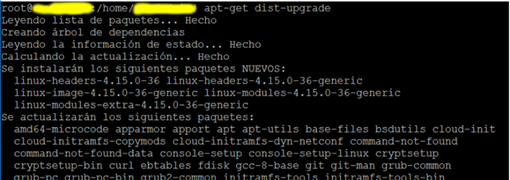

Actualizar el Servidor DNS

Las últimas versiones incluyen parches contra las vulnerabilidades conocidas y previenen posibles ataques.

# apt-get update

# apt-get dist-upgrade

# /etc/init.d/bind9 restart

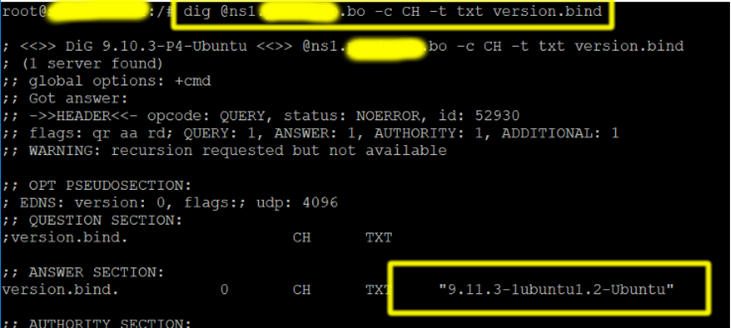

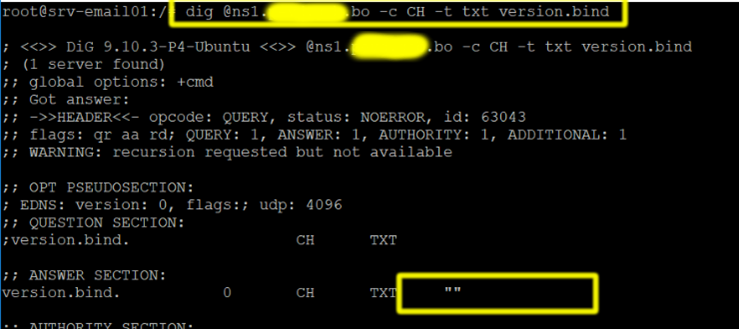

Ocultar la Versión del Servidor

Esta práctica puede ocultar información a los atacantes que recolecten información del servidor DNS.

Inicialmente se comprueba la configuración actual:

# dig @ns1.empresa.bo -c CH -t txt version.bin

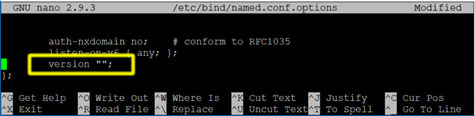

Modificando la configuración:

# nano /etc/bind/named.conf.options

Adicionar al final del archivo:

version ""

Reiniciar el servidor para aplicar los cambios.

# /etc/init.d/bind9 restart

Prueba de validación:

# dig @ns1.empresa.bo -c CH -t txt version.bin

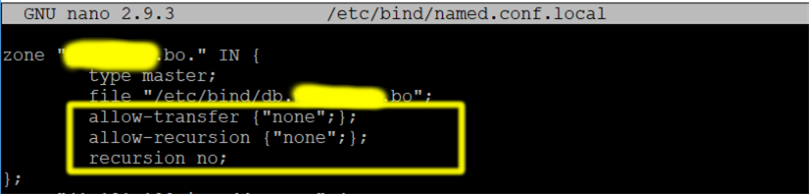

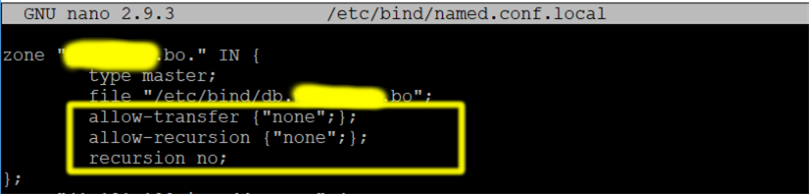

Restringir la Transferencia de Zona

Un atacante puede utilizar esta técnica para comprometer la información de la topología de la red interna.

# nano /etc/bind/named.conf.local

Adicionar al final del archivo:

allow-transfer {"none";}

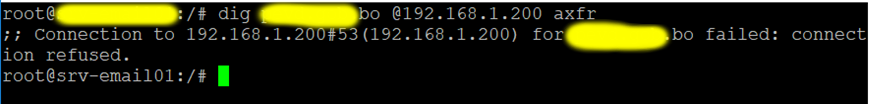

Prueba de validación:

# dig empresa.bo @192.168.1.200 axfr

192.168.1.200 es el IP del servidor BIND

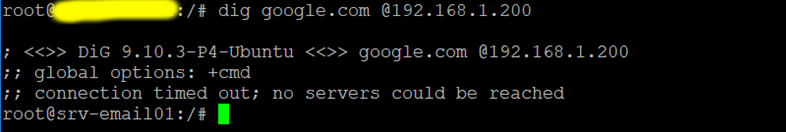

Deshabilitar la Recursión de DNS

Esta configuración permite consultas recursivas a otros dominios que no son zonas maestras del servidor DNS, esta configuración podría permitir ataques de envenenamiento o amplificación de DNS.

allow-recursion {"none";};

recursion no;

Prueba de validación:

# dig google.com @192.168.1.200

Referencia:

http://securitytrails.com/blog/8-tips-to-prevent-dns-attacks